ADEO IWS'2018 CTF ÇÖZÜMLERİ | WEB PART

Bir yazılım geliştiricisi olarak vakit buldukça ve canım sıkkın olduğu anlarda CTF çözerim.

Bu hafta sonu ADEO firmasının düzenlemiş olduğu CTF'e katıldım.

Elimden geldiği kadarıyla WEB sorularının çözümlerini sizinle paylaşıyor olacağım.

1.Soru

Açılan web sayfasını network üzerinden takip ederek flag değerine ulaşılabiliniyordu.

2.Soru

Web sayfasının kaynaklarına bakıldığında Jquery yüklenmiş fakat herhangi bir şekilde Jquery kütüphanesine ihtiyaç olmadığını düşünerek jquery.min.js dosyası içerisinde flag kelimesini aratarak ulaştım fakat daha sonra farkettimki LocalStorage üzerinde de flag oluşturulmuş.

3.Soru

Açılan web sayfasının kaynaklarını kontrol ettiğimde bir gariplik olduğunu gördüm ve tek tek hepsini incelemeye başladığımda flag karşıma çıktı.

4.Soru

Web sayfası üzerinde yazan robot kelimesinden robots.txt bakacağımı anladım ve çıkan php sayfasına gittiğimde flag ortaya çıkıyordu.

5.Soru

Çözüm yok.

6.Soru

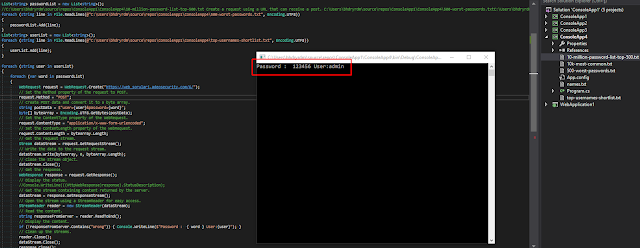

Açılan Web Sayfasında kullanıcı adı ve parola ile giriş yapılan bir giriş paneli vardı.SQL injection saldırısından bir sonuç elde edemeyince aklıma brute force yöntemi geldi ve Burp Suite ile denemelere başlayacaktım fakat Burp Suite ayarlarını yapamamıştım.Alternatif olarak hemen C# ile brute force attack yapan basit bir konsol uygulaması yazdım.Sonuç beklediğimden çok kısa bir süre sonra karşımdaydı.

Kullanıcı Adı : admin Parola : 123456 bilgilerini yazdıktan sonra flag ortaya çıktı.

7.Soru

Çözüm yok.

8.Soru

Bu soruyu ben çözememiştim.Fakat ADEO istatistikler kısmında daha önceden ismi bana tanıdık gelen birisi vardı araştırdım ve aynı bölümde ögrenci olduğum Sümeyye Kölemen'e yarışma bitiminde mesaj atıp çözebildikleri soruların cevaplarını istedim.Bu sorunun çözümünü kendisi anlatmıştır.

Sorunun çözümüne gelecek olursak.

Açılan Web sayfasında bir CV karşımızda duruyordu.Ben daha çok sayfa üzerinden yakalamış oldugum iletişim kur bölümüne takılmıştım fakat olay yine robots.txt imiş.

Robots.txt dosyası admin sayfasına işaret ediyordu ve bu sayfada bizden bir text alanına CV'de bulunan kişinin web sitesinin adresi girilmesi isteniyordu.Bu işlem tamamlandığı zaman sayfada flag karşımıza çıkıyordu fakat flag bu değilmiş.

Sayfanın kaynak kodlarına baktığımızda flag.js dosyasını inceliyoruz ve flag karşımıza çıkıyor.

flag.txt dosyasından çıkan şifrelenmiş metin

U2FsdGVkX1+06NwW2SkBM+pLIucSlqKCeMOVCLbdqUVzBPOhvd+MR2WXhlqRFfA98dDRKU1A4DgjkUqJIprRkA==

Şifrelenmiş olan metnin çözümü.

9.Soru

Web sayfasını açtığımızda sadece linklerin bulunduğu bir sayfa karşılıyordu.Bu soruda herhangi bir veri bulamayınca ve sayfalar işin içerisine girince önceki ctf lerden edidiğim tecrübe ile link yerine flag denemek aklıma geldi ve flag ortaya çıktı.

10.Soru

Web sayfasını açtığımızda bizden ülkelerin telefon kodlarını girmemiz isteniyordu.Önce 90 denedim ve birkaç veri geldi.Daha sonra 1 den başlayıp devam ediyordumki hızlaca yapayım derken herhangi bir telefon kodu girmeden butona tıkladığımda biranda karşıma flag geldi :)

BONUS

Web yazılım geliştiricisi olarak CTF'lerde daha çok web sorularını çözerdim fakat bu sefer diğer kısımlara da daldım ve ADEO 2017 CTF çözümlerini buldum. https://www.ismailkundakci.com/adeosecurity-iws17-ctf-cozumleri/ link üzerinden eriştiğimde bu sene sorulan System | Network 1000 puanlık sorusuna benzer bir sorunun çözümü vardı.Kısacası mimikatz adında bir program sayesinde dump dosyalarının analizleri yapıldıgını ögrendim ve bende analiz ettiğimde elime veriler geçti.Geçen seneki çözüme odaklanarak ele geçirdiğim SHA-1 hash değerini kırmaya çalıştım fakat başarılı olmadım.Sümeyye'ye bu soruyu sordugumda bana SHA1 yerine NTLM değerini decrypt etmem gerektiğini söyledi.

Sümeyye'ye tekrar teşekkür ederim ayrıca https://sumeyyekolemen.wordpress.com/2018/04/01/adeo-ctf18-cozumleri-part-1/ link üzerinden diğer soruların çözümlerine de ulaşabilirsiniz.

Son olarak ADEO ekibine bu güzel CTF için teşekkür ediyorum.

0 Yorum